![[レポート]Builders' session「Amazon EKSクラスターのセキュリティと監視」に参加してきました。#KUB305](https://images.ctfassets.net/ct0aopd36mqt/3IQLlbdUkRvu7Q2LupRW2o/edff8982184ea7cc2d5efa2ddd2915f5/reinvent-2024-sessionreport-jp.jpg?w=3840&fm=webp)

[レポート]Builders' session「Amazon EKSクラスターのセキュリティと監視」に参加してきました。#KUB305

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは。中村です。

本記事は Builders' session「Securing and observing Amazon EKS clusters」 の参加レポートになります。

概要

In this hands-on session, explore how to automate the identification, analysis, and mitigation of risks in Amazon Elastic Kubernetes Service (Amazon EKS) clusters. Learn how to implement robust security controls—including role-based access control (RBAC), EKS Pod Identity, and service accounts—to apply least-privilege access and secure workload isolation. Also discover how to use AWS CloudTrail and Amazon CloudWatch to gain deep visibility into EKS cluster activities, enabling real-time monitoring and automated risk detection. Learn the skills to automate risk management processes, helping your Kubernetes workloads remain resilient against evolving threats. You must bring your laptop to participate.

[機械翻訳]

このハンズオンセッションでは、Amazon Elastic Kubernetes Service(Amazon EKS)クラスターにおけるリスクの特定、分析、軽減を自動化する方法を探ります。ロールベースのアクセス制御(RBAC)、EKS Pod Identity、サービスアカウントなどの堅牢なセキュリティ制御を実装し、最小権限アクセスとワークロードの安全な分離を適用する方法を学びます。また、AWS CloudTrailとAmazon CloudWatchを使用してEKSクラスターのアクティビティを詳細に可視化し、リアルタイムモニタリングと自動リスク検出を可能にする方法も学びます。Kubernetesワークロードが進化する脅威に対して回復力を維持するのに役立つ、リスク管理プロセスの自動化スキルを学びます。参加にはラップトップの持参が必要です。

スピーカー

- Rafael Pereyra, Principal Security Architect, Amazon Web Services

- Megan Velez Rivera, Sr. Solutions Architect, Amazon Web Services

- Rodrigo Bersa, Sr. Containers Specialist SA, Amazon Web Services

- Ray Krueger, Principal Specialist Solutions Architect, AWS

- Reshma Mathews, Technical Account Manager, Amazon Web Services

レベル

- 300

内容

このセッションでは、下記3つのテーマについて扱いました。

- セキュリティ

- 監視

- 検知

私が時間内にハンズオンした箇所はセキュリティの部分となります。

この部分についてハンズオンの概要を共有します。

EKSクラスターアクセスのセキュリティ確保

クラスターへのアクセス

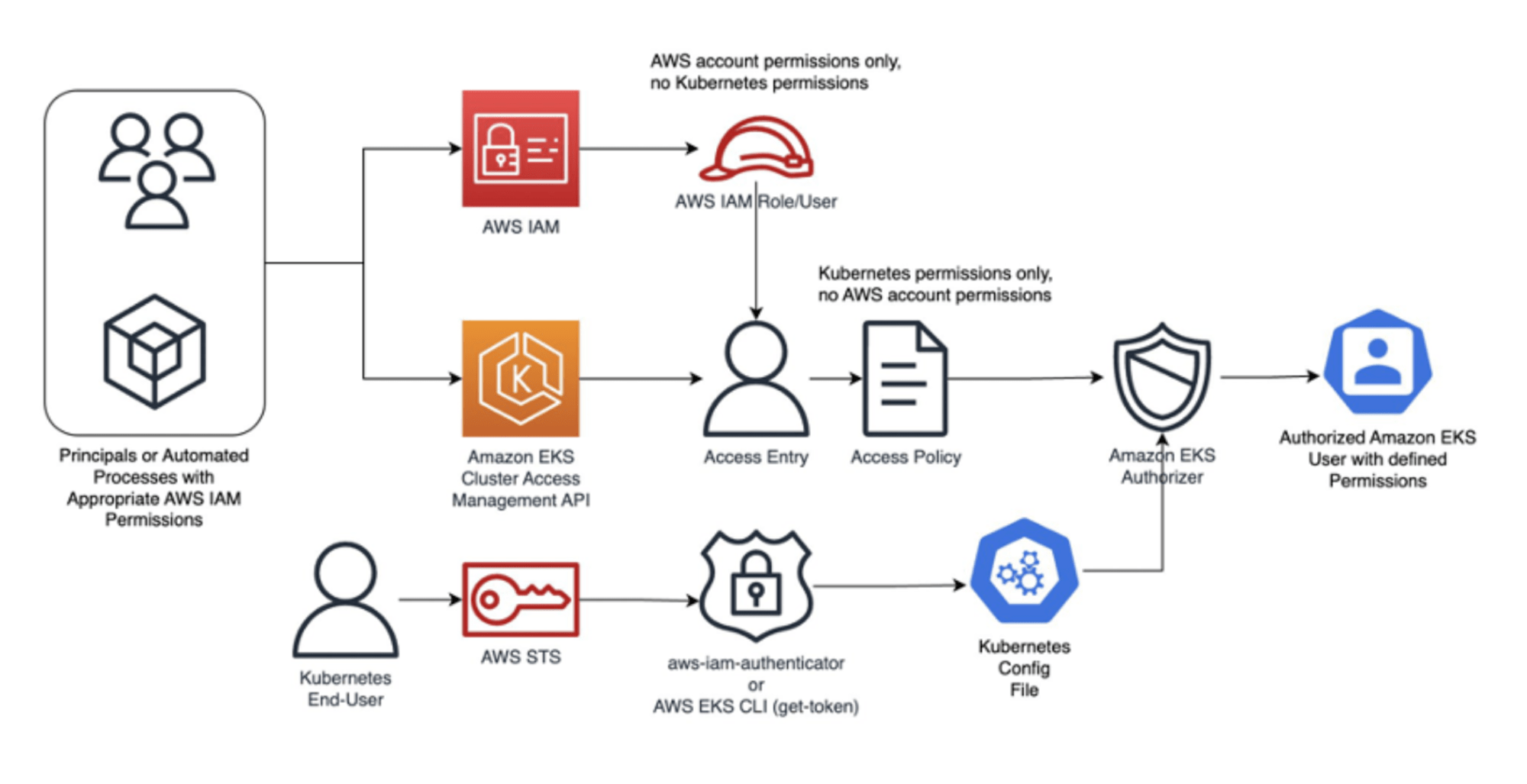

接続イメージ図

Kubernetesクラスターの認証にAWS IAMを活用し、認可にはネイティブなKubernetesロールベースアクセス制御(RBAC)を利用する。

このテーマでは、EKSアクセスエントリーとアクセスポリシーを使用してAWS IAMがKubernetes RBACとどのように相互作用するかを学習しました。

押さえておくべき2つの概念

- EKSアクセスエントリー(認証):

- Amazon EKSクラスターへの認証を許可されたAWS IAMプリンシパル(ユーザーまたはロール)に直接リンクされたクラスターアイデンティティです。

- アクセスポリシー(認可):

- Amazon EKSクラスターでアクションを実行するためのEKSアクセスエントリーの認可を提供するAmazon EKS固有のポリシーです。

設定する概要としては、まずアクセスエントリーを作成する。次に、そのアクセスエントリーに対して、アクセスポリシーを紐づける。

こうすることで、操作が可能となります。セッションではこの挙動をCLI操作にてハンズオンして試しました。

クラスターからのアクセス

PodからS3などの各種AWSリソースに対してセキュアにアクセスする方法を学びました。

流れとしては、まず対象のPodにサービスアカウントを作成する。

次にIAMロールをそのサービスアカウントに紐づける。

このようにすることで、サービスアカウントごとに権限を管理することができ、

AというPodからはS3にアクセスできるが、異なるサービスアカウントを持つBというPodからはS3にアクセスできない。という管理ができる様になります。

これらをCLI操作にてハンズオンして試しました。

感想

私自身、これまでEKSを本格的に利用したことがありません。

数年前にハンズオンを通して遊んだ記憶があるものの、ほとんど忘れていそうです。

これを機に、またkubernetesの学習を再開したいなと思うセッションでした。